🧰

シナリオ生成支援ツール

ポリシーテスト機能で利用するテストシナリオを、ファイアウォールのコンフィグから生成する支援ツール(ScenarioWriter)を提供しています。

ご利用前に下記内容をご確認ください。

ScenarioWriter(シナリオライター)とは対応しているファイアウォール動作仕様ご利用方法1.実行実行例出力されるファイル設定ファイル(インターフェース設定)について2.NEEDLEWORKの設定3.シナリオ読み込み・テスト実行よくあるご質問お問い合わせ

ScenarioWriter(シナリオライター)とは

ポリシーテスト機能のテストシナリオ、仮想ルーターの設定をファイアウォールのコンフィグから自動で作成するコマンドラインツールです。

テストシナリオ作成作業を効率化します。

支援ツールとなりますので、正確性や完全な動作を保証するものではありません。

コンフィグの内容や機器バージョンによっては動作しない場合があります。

NEEDLEWORK本体と同じZIPファイルに格納しています。

対応しているファイアウォール

- Fortinet FortiGate ※FortiOS 7.2.6で動作検証をしています

- Palo Alto Networks 次世代ファイアウォール ※PAN-OS 10.1.9-h3で動作検証をしています

※動作検証しているバージョン以外でも、コンフィグフォーマットに大きな変更がない場合は動作する可能性があります

動作仕様

下記ページをご参照ください。

シナリオライター動作仕様2025/1/3 15:032025/8/3 14:14ご利用方法

needlework_latest.zip解凍後のtoolフォルダに、ツール本体(scenario-writer.exe)が保存されています。

1.実行

フォルダに移動し以下のコマンドを実行します。

- コマンドプロンプトの場合

- Fortinet FortiGate

- Palo Alto Networks 次世代ファイアウォール

- PowerShellの場合

- Fortinet FortiGate

- Palo Alto Networks 次世代ファイアウォール

実行例

※PowerShellでの実行例

実行結果例

本ツールで対応していない設定については実行結果に詳細情報を表示しています。

お手数ですが、内容をご確認のうえ、手動でテストシナリオを修正・作成をお願いします。

セキュリティポリシーに多数のanyまたはall(送信元・宛先IPアドレス、サービス)が含まれている場合、シナリオ生成完了までに時間がかかります。

出力されるファイル

以下の通り、テストシナリオ(CSV)とNEEDLEWORK設定ファイル(Toml)を出力します。

設定ファイル(インターフェース設定)について

シナリオライターでは、ファイアウォールが保持している全てのセグメントを、NEEDLEWORKの1つのインターフェース(eth0/1)に収容する設定ファイルを生成します。

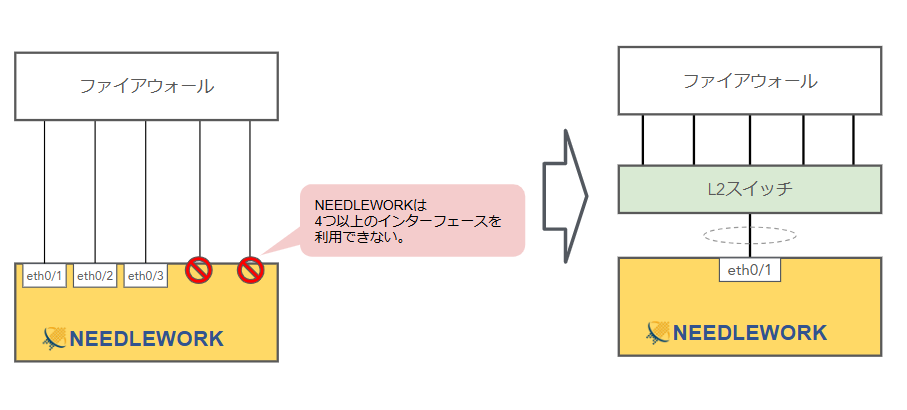

NEEDLEWORKで利用可能なテストインターフェースは最大3つまでのため、

4つ以上のインターフェースを持つファイアウォールと接続する場合、

ファイアウォールとNEEDLEWORKの間にL2スイッチを接続し、タグVLANで全てのセグメントをNEEDLEWORKに流します。

多くのインターフェースを持つファイアウォールをテストする場合でもスムーズにテスト可能なよう、シナリオライターではファイアウォールの全ネットワークを収容する設定ファイルを生成します。

現状の仕様では、ファイアウォールのインターフェース数が3つ以内の場合も、

同じ動作で設定ファイルを生成します。

設定ファイル生成イメージ

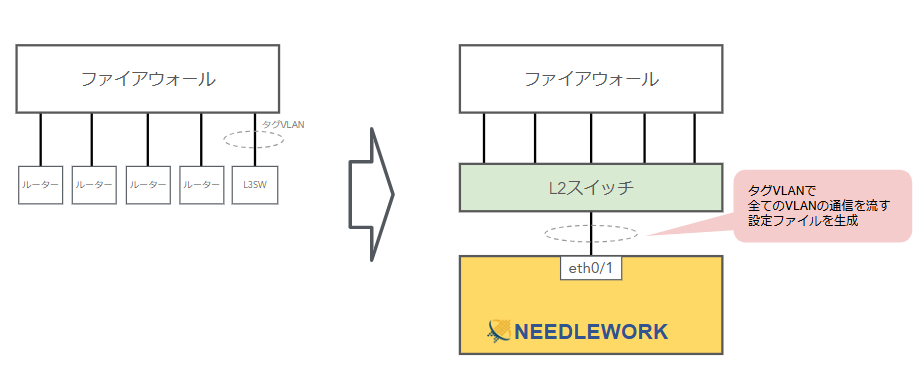

下記図のファイアウォールの場合(5つの物理インターフェースを利用)、

NEEDLEWORKのeth0/1にVLANインターフェースを設定し、

全てのセグメント(VLAN)を流す設定ファイルを生成します。

VLANインターフェースを収容するL2スイッチ(ファイアウォールとNEEDLEWORKの間に設置)をご用意いただくか、設定ファイルのインターフェース設定を修正しテスト実施をお願いします。

詳細は下記ページをご参照ください。

2.NEEDLEWORKの設定

以下の手順で、出力された設定ファイル(Toml)をNEEDLEWORKに読み込み、設定を行います。

以下のファイアウォールインターフェースには対応していないため、設定ファイルに値(インターフェース・仮想ルーター)が追加されません。

お手数ですが手動での設定をお願いします。

・スタティックルートが存在しないインターフェース

※対象インターフェース向けのスタティックルートが存在しないもの

・VPNインターフェース

・PPPoEインターフェース

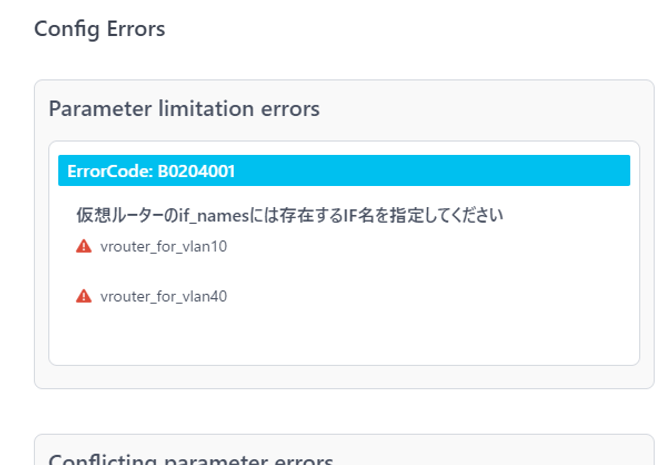

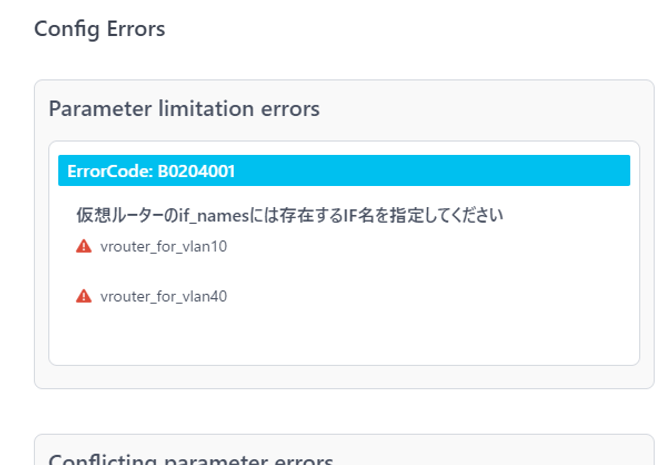

- NEEDLEWORK設定ファイル(Toml)を読み込みます。

※初期状態ではOSインターフェース(Windowsのネットワークアダプター)がアサインされていないためエラーが表示されます。 下記「2」記載の通り手動でインターフェース設定を行ってください。

※エラー例※

2. NEEDLEWORKにOSインターフェースをアサインします。

OSインターフェース情報はPCによって異なるため、

生成されるNEEDLEWORK設定ファイルにはOSインターフェースが設定されていません。

PCのOSインターフェース情報に応じて、

手動でNEEDLEWORKインターフェース設定を行ってください。

設定方法は下記ページをご参照ください。

3.シナリオ読み込み・テスト実行

1. 出力されたテストシナリオを読み込み、テストを実行します。

よくあるご質問

お問い合わせ

お問い合わせは下記ページをご参照お願いします。